Introducción

La gente se queja de que sus cuentas de Internet han sido "hackeadas", pero ¿cómo sucede esto? Las cuentas se piratean con métodos bastante sencillos; los atacantes no usan magia oscura.

El poder proviene del conocimiento. Comprender cómo se comprometen las cuentas lo ayudará a proteger sus cuentas y evitar que sus contraseñas sean "pirateadas" en primer lugar.

Reutilización de contraseñas, especialmente de contraseñas filtradas

Muchas personas, si no la mayoría, repiten contraseñas en muchas cuentas. Algunas personas pueden incluso usar la misma contraseña para todas sus cuentas. Esto es extremadamente arriesgado. Muchas empresas, incluidas nombres conocidos como LinkedIn y eHarmony, han visto comprometidas sus bases de datos de contraseñas en los últimos años. Las bases de datos en línea que contienen contraseñas, nombres de usuario y direcciones de correo electrónico filtrados están ampliamente disponibles. Los atacantes pueden utilizar estas combinaciones de dirección de correo electrónico, nombre de usuario y contraseña para obtener acceso a muchas cuentas en otros sitios web.

Reutilizar una contraseña para su cuenta de correo electrónico lo pone aún más en peligro, ya que un atacante puede usar su cuenta de correo electrónico para restablecer todas sus otras contraseñas si obtiene acceso a ella.

No tiene ninguna influencia sobre la eficacia con la que los servicios que utiliza salvaguardan sus credenciales, independientemente de su habilidad para protegerlas. Si reutiliza las contraseñas y un proveedor comete un error, todas sus cuentas están en peligro. Debe usar contraseñas separadas para cada sitio; un administrador de contraseñas puede ayudarlo con esto.

registradores de teclas

Los registradores de teclas son programas maliciosos que pueden operar en segundo plano y registrar cada pulsación de tecla que realice. A menudo se utilizan para obtener información confidencial, como números de tarjetas de crédito, contraseñas de banca por Internet y otras credenciales de cuentas. Posteriormente transmiten esta información a un atacante a través de Internet.

Dicho malware puede infiltrarse a través de vulnerabilidades; por ejemplo, si está ejecutando una versión antigua de Java, como lo hacen la mayoría de las computadoras en Internet, puede verse comprometido a través de un subprograma de Java en una página web. Sin embargo, pueden ocultarse en otras aplicaciones. Podría, por ejemplo, descargar un programa de terceros para un juego en línea. El programa puede ser malicioso, recopilar la contraseña del juego y transferirla a través de Internet al atacante.

Use una buena aplicación antivirus, mantenga su software actualizado y evite instalar software dudoso.

Ingeniería social

Los atacantes suelen utilizar técnicas de ingeniería social para obtener acceso a sus cuentas.

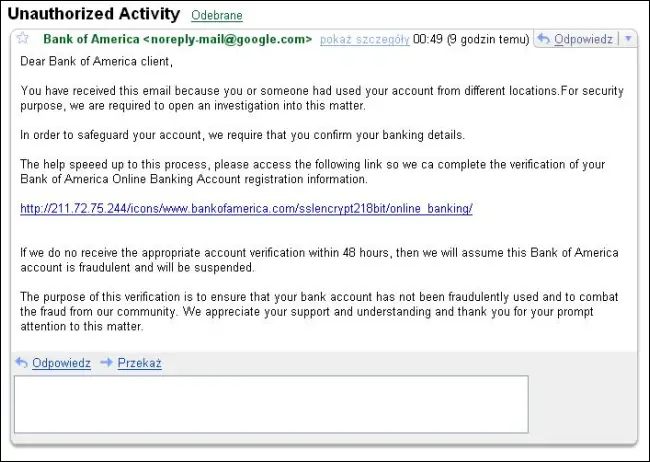

El phishing es una conocida técnica de ingeniería social en la que el atacante se hace pasar por otra persona y solicita su contraseña. Algunas personas proporcionan libremente sus contraseñas. Los siguientes son algunos ejemplos de ingeniería social:

- Recibe un correo electrónico que pretende ser de su banco, lo envía a un sitio web de un banco falso con una URL de aspecto muy similar y solicita su contraseña.

- Recibe un mensaje en Facebook u otro sitio de redes sociales de una persona que dice ser una cuenta oficial de Facebook y le solicita que proporcione su contraseña para autenticarse.

- Vas a un sitio web que dice ofrecerte algo útil, como juegos de Steam gratuitos u oro de World of Warcraft gratis. El sitio web quiere su nombre de usuario y contraseña para el servicio con el fin de obtener este incentivo falso.

No abra enlaces en correos electrónicos para acceder al sitio web de su banco, no proporcione su contraseña a nadie que se le acerque y la desee, y no proporcione la información de su cuenta a sitios web no confiables, particularmente aquellos que parecen demasiado buenos para ser verdad. .

Responder a preguntas de seguridad

Con frecuencia, las contraseñas se pueden restablecer respondiendo preguntas de seguridad. Las preguntas de seguridad suelen ser bastante básicas, como "¿Dónde naciste?" "¿A qué escuela secundaria asististe?" y “¿Cuál era el apellido de soltera de su madre?” Esta información a menudo está disponible en sitios de redes sociales de acceso público, y la mayoría de las personas normales le dirán a qué escuela secundaria asistieron si se les pregunta. Los atacantes a menudo pueden cambiar las contraseñas y obtener acceso a las cuentas utilizando esta información fácil de obtener.

Idealmente, debe utilizar preguntas de seguridad con respuestas difíciles de encontrar o adivinar. Los sitios web también deberían prohibir que alguien acceda a una cuenta solo porque sabe las respuestas a algunas preguntas de seguridad, lo que algunos saben, pero otros no.

Restablecimiento de cuentas de correo electrónico y contraseñas

Si un atacante utiliza cualquiera de las formas enumeradas anteriormente para obtener acceso a sus cuentas de correo electrónico, corre mucho más peligro. En la mayoría de los casos, su cuenta de correo electrónico sirve como su cuenta principal de Internet. Todas sus otras cuentas están conectadas a él, y cualquier persona con acceso a la cuenta de correo electrónico puede usarla para cambiar sus contraseñas en cualquiera de los sitios que inscribió con la dirección de correo electrónico.

Como resultado, debe mantener su cuenta de correo electrónico lo más segura posible. Es extremadamente crítico usar una contraseña única para ello y mantenerlo seguro.

¿Qué no es "hackear" una contraseña?

La mayoría de las personas anticipa que los atacantes intentarán cada contraseña potencial para obtener acceso a su cuenta de Internet. Esto no va a pasar. Si intentara ingresar a la cuenta de Internet de alguien y siguiera adivinando las contraseñas, se ralentizaría y se le prohibiría intentar más de unas pocas contraseñas.

Si un atacante pudo obtener acceso a una cuenta en línea solo adivinando contraseñas, lo más probable es que la contraseña fuera algo simple que pudiera adivinarse en los primeros intentos, como "contraseña" o el nombre de la mascota de la persona.

Los atacantes solo podrían utilizar estas técnicas de fuerza bruta si tuvieran acceso local a sus datos; por ejemplo, si estuviera guardando un archivo cifrado en su cuenta de Dropbox y los atacantes obtuvieran acceso a él y descargaran el archivo cifrado. Luego pueden intentar forzar la encriptación por fuerza bruta, intentando de manera efectiva todas las combinaciones posibles de contraseñas hasta que una de ellas funcione.

Las personas que afirman que sus cuentas han sido "hackeadas" suelen ser culpables de reutilizar contraseñas, instalar un registrador de claves o entregar sus credenciales a un atacante después de ser víctimas de métodos de ingeniería social. Es posible que hayan sido pirateados como consecuencia de preguntas de seguridad fácilmente conocidas.

Será difícil “hackear” sus cuentas si adopta procedimientos básicos de seguridad.

El uso de la autenticación de dos factores también puede ayudar: un atacante necesitará más que su contraseña para obtener acceso.