Introdução

As pessoas reclamam que suas contas de internet estão sendo “hackeadas”, mas como isso acontece? As contas são hackeadas de maneira bastante direta; atacantes não usam magia negra.

O poder vem do conhecimento. Compreender como as contas são comprometidas o ajudará a proteger suas contas e evitar que suas senhas sejam “hackeadas” em primeiro lugar.

Reutilização de senhas, especialmente de senhas vazadas

Muitos indivíduos, se não a maioria, repetem senhas em muitas contas. Alguns indivíduos podem até usar a mesma senha para todas as suas contas. Isso é extremamente arriscado. Muitas empresas, incluindo nomes conhecidos como LinkedIn e eHarmony, tiveram seus bancos de dados de senhas comprometidos nos últimos anos. Bancos de dados online contendo senhas, nomes de usuário e endereços de e-mail vazados estão amplamente disponíveis. Os invasores podem utilizar essas combinações de endereço de e-mail, nome de usuário e senha para obter acesso a muitas contas em outros sites.

Reutilizar uma senha para sua conta de e-mail coloca você ainda mais em perigo, pois um invasor pode usar sua conta de e-mail para redefinir todas as suas outras senhas se obtiver acesso a ela.

You have no influence over how effectively the services you use safeguard your credentials, no matter how skilled you are at securing them. If you reuse passwords and one provider makes a mistake, all of your accounts are at danger. You should use separate passwords for each site – a password manager may assist you with this.

Keyloggers

Keyloggers são programas maliciosos que podem operar em segundo plano e registrar cada pressionamento de tecla que você faz. Eles geralmente são usados para obter informações confidenciais, como números de cartão de crédito, senhas de internet banking e outras credenciais de conta. Em seguida, eles transmitem essas informações a um invasor pela Internet.

Esse malware pode se infiltrar por meio de vulnerabilidades; por exemplo, se você estiver executando uma versão antiga do Java, como a maioria dos computadores na Internet, você pode ser comprometido por meio de um applet Java em uma página da web. Eles podem, no entanto, ser ocultados em outras aplicações. Você pode, por exemplo, baixar um programa de terceiros para um jogo online. O programa pode ser malicioso, coletando a senha do seu jogo e transferindo-a pela Internet para o invasor.

Use um bom aplicativo antivírus, mantenha seu software atualizado e evite instalar software duvidoso.

Engenharia social

Os invasores costumam utilizar técnicas de engenharia social para obter acesso às suas contas.

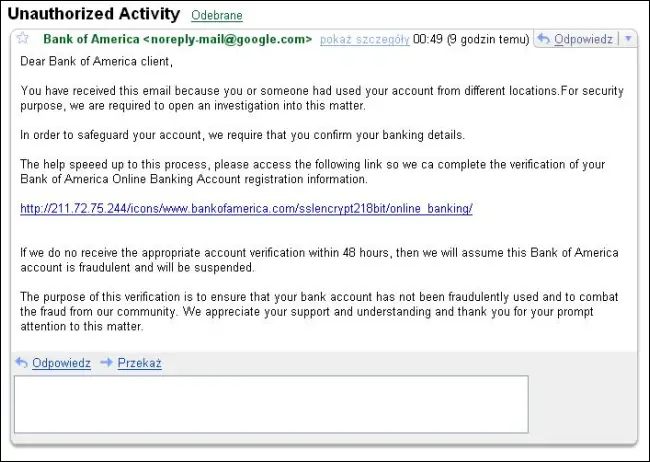

Phishing é uma técnica bem conhecida de engenharia social na qual o invasor se faz passar por alguém e solicita sua senha. Algumas pessoas fornecem livremente suas senhas. A seguir estão alguns exemplos de engenharia social:

- Você recebe um e-mail supostamente do seu banco, enviando-o para um site de banco falso com um URL de aparência muito semelhante e solicitando sua senha.

- Você recebe uma mensagem no Facebook ou em outro site de rede social de uma pessoa que afirma ser uma conta oficial do Facebook, solicitando que você forneça sua senha para se autenticar.

- Você acessa um site que afirma fornecer algo útil, como jogos gratuitos do Steam ou ouro gratuito do World of Warcraft. O site quer seu login e senha para o serviço para conseguir esse incentivo falso.

Não abra links em e-mails para acessar o site do seu banco, não forneça sua senha para ninguém que se aproximar de você e a queira e não forneça informações de sua conta para sites não confiáveis, principalmente aqueles que parecem bons demais para ser verdade .

Respondendo a perguntas de segurança

Frequentemente, as senhas podem ser redefinidas respondendo a perguntas de segurança. As perguntas de segurança costumam ser bem básicas, como “Onde você nasceu?” “Em que escola você estudou?” e “Qual era o nome de solteira da sua mãe?” Essas informações geralmente estão disponíveis em sites de redes sociais acessíveis ao público, e a maioria das pessoas normais lhe dirá em que escola frequentou, se solicitado. Frequentemente, os invasores podem alterar as senhas e obter acesso a contas usando essas informações facilmente obtidas.

Ideally, you should utilize security questions with difficult-to-find or guess answers. Websites should also prohibit someone from accessing an account just because they know the answers to a few security questions, which some do — but others do not.

Redefinindo contas de e-mail e senhas

Se um invasor utilizar qualquer uma das formas listadas acima para obter acesso às suas contas de e-mail, você estará em muito mais perigo. Na maioria dos casos, sua conta de e-mail serve como sua conta principal de internet. Todas as suas outras contas estão conectadas a ela, e qualquer pessoa com acesso à conta de e-mail pode usá-la para alterar suas senhas em qualquer um dos sites que você registrou com o endereço de e-mail.

Como resultado, você deve manter sua conta de e-mail o mais segura possível. É extremamente importante usar uma senha exclusiva para ele e mantê-lo seguro.

O que não é “hacking” de senha

A maioria das pessoas prevê que os invasores tentem todas as senhas em potencial para obter acesso à sua conta na Internet. Isso não vai acontecer. Se você tentasse entrar na conta de internet de alguém e continuasse adivinhando as senhas, seria retardado e impedido de tentar mais do que algumas senhas.

Se um invasor conseguisse acessar uma conta online apenas adivinhando senhas, a senha provavelmente era algo simples que poderia ser adivinhado nas primeiras tentativas, como “senha” ou o nome do animal de estimação da pessoa.

Such brute-force techniques could only be used by attackers if they had local access to your data — for example, if you were keeping an encrypted file in your Dropbox account and attackers obtained access to it and downloaded the encrypted file. They may then attempt to brute-force the encryption, effectively attempting every possible password combination until one of them worked.

As pessoas que alegam que suas contas foram “hackeadas” são mais frequentemente culpadas de reutilizar senhas, instalar um keylogger ou entregar suas credenciais a um invasor após serem vítimas de métodos de engenharia social. Eles podem ter sido invadidos como consequência de questões de segurança prontamente conhecidas.

Será difícil “hackear” suas contas se você adotar procedimentos básicos de segurança.

Using two-factor authentication may also assist – an attacker will need more than your password to get access.