Introduction

Les gens se plaignent que leurs comptes Internet sont « piratés », mais comment cela se produit-il ? Les comptes sont piratés selon des méthodes plutôt simples ; les attaquants n'utilisent pas la magie noire.

Le pouvoir vient de la connaissance. Comprendre comment les comptes sont compromis vous aidera à sécuriser vos comptes et à empêcher que vos mots de passe ne soient « piratés » en premier lieu.

Réutilisation des mots de passe, en particulier des mots de passe divulgués

De nombreuses personnes, sinon la majorité, répètent les mots de passe sur de nombreux comptes. Certaines personnes peuvent même utiliser le même mot de passe pour tous leurs comptes. C'est extrêmement risqué. De nombreuses entreprises, y compris des noms bien connus comme LinkedIn et eHarmony, ont vu leurs bases de données de mots de passe compromises ces dernières années. Les bases de données en ligne contenant des fuites de mots de passe, de noms d'utilisateur et d'adresses e-mail sont largement disponibles. Les attaquants peuvent utiliser ces combinaisons d'adresse e-mail, de nom d'utilisateur et de mot de passe pour accéder à de nombreux comptes sur d'autres sites Web.

La réutilisation d'un mot de passe pour votre compte de messagerie vous met encore plus en danger, car un attaquant peut utiliser votre compte de messagerie pour réinitialiser tous vos autres mots de passe s'il y accède.

You have no influence over how effectively the services you use safeguard your credentials, no matter how skilled you are at securing them. If you reuse passwords and one provider makes a mistake, all of your accounts are at danger. You should use separate passwords for each site – a password manager may assist you with this.

Enregistreurs de frappe

Les enregistreurs de frappe sont des programmes malveillants qui peuvent fonctionner en arrière-plan et enregistrer chaque frappe que vous faites. Ils sont souvent utilisés pour obtenir des informations sensibles telles que des numéros de carte de crédit, des mots de passe bancaires Internet et d'autres informations d'identification de compte. Ils transmettent ensuite ces informations à un attaquant via Internet.

De tels logiciels malveillants peuvent s'infiltrer via des vulnérabilités ; par exemple, si vous utilisez une ancienne version de Java, comme le font la plupart des ordinateurs sur Internet, vous pouvez être compromis par une applet Java sur une page Web. Ils peuvent cependant être dissimulés dans d'autres applications. Vous pouvez, par exemple, télécharger un programme tiers pour un jeu en ligne. Le programme peut être malveillant, collecter votre mot de passe de jeu et le transférer sur Internet à l'attaquant.

Utilisez une bonne application antivirus, maintenez votre logiciel à jour et évitez d'installer des logiciels douteux.

Ingénierie sociale

Les attaquants utilisent souvent des techniques d'ingénierie sociale pour accéder à vos comptes.

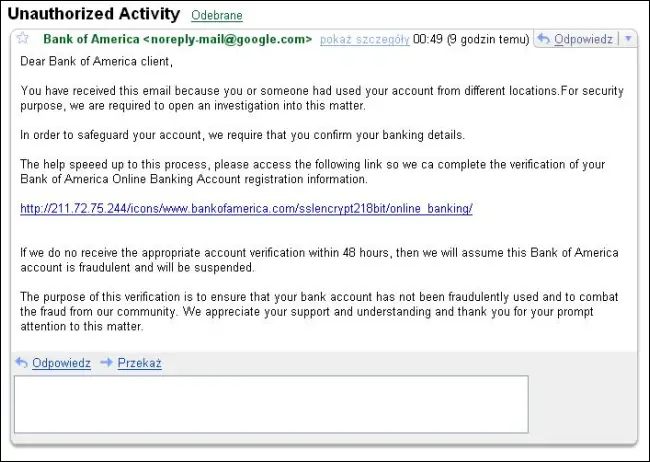

L'hameçonnage est une technique bien connue d'ingénierie sociale dans laquelle l'attaquant se fait passer pour quelqu'un et demande votre mot de passe. Certaines personnes fournissent librement leurs mots de passe. Voici quelques exemples d'ingénierie sociale :

- Vous recevez un e-mail prétendant provenir de votre banque, vous envoyant vers un faux site Web bancaire avec une URL très similaire et vous demandant votre mot de passe.

- Vous recevez un message sur Facebook ou un autre site de réseau social d'une personne prétendant être un compte Facebook officiel, vous demandant de donner votre mot de passe afin de vous authentifier.

- Vous allez sur un site Web qui prétend vous fournir quelque chose d'utile, comme des jeux Steam gratuits ou de l'or World of Warcraft gratuit. Le site Web veut votre identifiant et votre mot de passe pour le service afin d'obtenir cette fausse incitation.

N'ouvrez pas de liens dans les e-mails pour accéder au site Web de votre banque, ne fournissez votre mot de passe à personne qui vous approche et le souhaite, et ne donnez pas les informations de votre compte à des sites Web non fiables, en particulier ceux qui semblent trop beaux pour être vrais .

Répondre aux questions de sécurité

Souvent, les mots de passe peuvent être réinitialisés en répondant à des questions de sécurité. Les questions de sécurité sont souvent assez basiques, telles que « Où êtes-vous né ? » "Quel lycée as-tu fréquenté ?" » et « Quel était le nom de jeune fille de votre mère ? Ces informations sont souvent disponibles sur des sites de réseaux sociaux accessibles au public, et la plupart des individus normaux vous diront quel lycée ils ont fréquenté si on leur demande. Les attaquants peuvent souvent changer les mots de passe et accéder aux comptes en utilisant ces informations facilement obtenues.

Ideally, you should utilize security questions with difficult-to-find or guess answers. Websites should also prohibit someone from accessing an account just because they know the answers to a few security questions, which some do — but others do not.

Réinitialisation des comptes de messagerie et des mots de passe

Si un attaquant utilise l'un des moyens énumérés ci-dessus pour accéder à vos comptes de messagerie, vous êtes beaucoup plus en danger. Dans la plupart des cas, votre compte de messagerie sert de compte Internet principal. Tous vos autres comptes y sont connectés, et toute personne ayant accès au compte de messagerie peut l'utiliser pour modifier vos mots de passe sur l'un des sites que vous avez inscrits avec l'adresse e-mail.

Par conséquent, vous devez garder votre compte de messagerie aussi sûr que possible. Il est extrêmement important d'utiliser un mot de passe unique pour cela et de le garder en sécurité.

Qu'est-ce que le « piratage » de mot de passe ?

La plupart des gens s'attendent à ce que les attaquants tentent chaque mot de passe potentiel pour accéder à leur compte Internet. Cela n'arrivera pas. Si vous tentiez d'accéder au compte Internet de quelqu'un et continuiez à deviner des mots de passe, vous seriez ralenti et vous ne pourriez pas essayer plus de quelques mots de passe.

Si un attaquant ne pouvait accéder à un compte en ligne qu'en devinant des mots de passe, le mot de passe était très probablement quelque chose de simple qui pouvait être deviné dès les premières tentatives, comme "mot de passe" ou le nom de l'animal de compagnie de la personne.

Such brute-force techniques could only be used by attackers if they had local access to your data — for example, if you were keeping an encrypted file in your Dropbox account and attackers obtained access to it and downloaded the encrypted file. They may then attempt to brute-force the encryption, effectively attempting every possible password combination until one of them worked.

Les personnes qui prétendent que leurs comptes ont été « piratés » sont le plus souvent coupables de réutiliser des mots de passe, d'installer un enregistreur de frappe ou de remettre leurs informations d'identification à un attaquant après avoir été victimes de méthodes d'ingénierie sociale. Ils pourraient potentiellement avoir été piratés en raison de problèmes de sécurité facilement connus.

Il sera difficile de « pirater » vos comptes si vous adoptez des procédures de sécurité de base.

Using two-factor authentication may also assist – an attacker will need more than your password to get access.