Wstęp

Ludzie narzekają, że ich konta internetowe zostały „zhakowane”, ale jak to się dzieje? Konta są włamywane w dość proste metody; atakujący nie używają czarnej magii.

Moc pochodzi z wiedzy. Zrozumienie, w jaki sposób konta są zagrożone, pomoże Ci przede wszystkim w zabezpieczeniu kont i zapobiegnięciu „hackowaniu” haseł.

Ponowne użycie hasła, szczególnie w przypadku ujawnionych haseł

Wiele osób, jeśli nie większość, powtarza hasła na wielu kontach. Niektóre osoby mogą nawet używać tego samego hasła do wszystkich swoich kont. To bardzo ryzykowne. Wiele firm, w tym znane nazwy, takie jak LinkedIn i eHarmony, w ostatnich latach miało skompromitowane bazy haseł. Internetowe bazy danych zawierające hasła, nazwy użytkowników i adresy e-mail, które wyciekły, są powszechnie dostępne. Atakujący mogą wykorzystać te kombinacje adresu e-mail, nazwy użytkownika i hasła, aby uzyskać dostęp do wielu kont na innych stronach internetowych.

Ponowne użycie hasła do konta e-mail naraża Cię na jeszcze większe niebezpieczeństwo, ponieważ osoba atakująca może użyć Twojego konta e-mail do zresetowania wszystkich pozostałych haseł, jeśli uzyska do niego dostęp.

You have no influence over how effectively the services you use safeguard your credentials, no matter how skilled you are at securing them. If you reuse passwords and one provider makes a mistake, all of your accounts are at danger. You should use separate passwords for each site – a password manager may assist you with this.

Keyloggery

Keyloggery to złośliwe programy, które mogą działać w tle i rejestrować każde naciśnięcie klawisza. Są one często wykorzystywane do uzyskiwania poufnych informacji, takich jak numery kart kredytowych, hasła do bankowości internetowej i inne dane uwierzytelniające konta. Następnie przesyłają te informacje do atakującego przez Internet.

Takie złośliwe oprogramowanie może przenikać przez luki; na przykład, jeśli używasz starej wersji Javy, tak jak robi to większość komputerów w Internecie, możesz zostać skompromitowany przez aplet Javy na stronie internetowej. Można je jednak ukryć w innych aplikacjach. Możesz na przykład pobrać program innej firmy do gry online. Program może być złośliwy, zbierając hasło do gry i przesyłając je przez Internet do atakującego.

Używaj dobrej aplikacji antywirusowej, aktualizuj oprogramowanie i unikaj instalowania podejrzanego oprogramowania.

Inżynieria społeczna

Atakujący często wykorzystują techniki socjotechniki, aby uzyskać dostęp do Twoich kont.

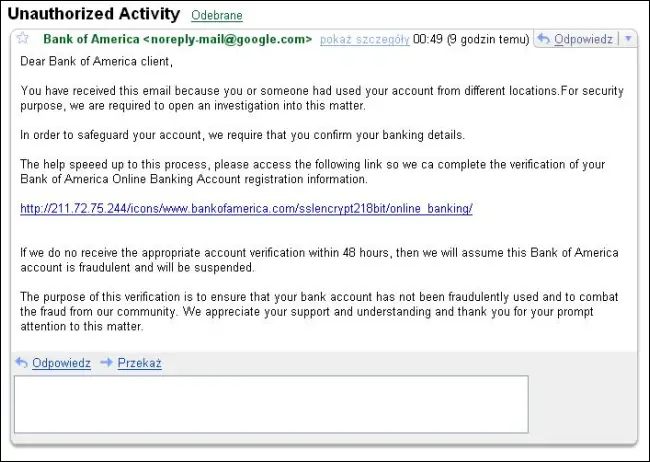

Phishing to dobrze znana technika socjotechniki, w której osoba atakująca podszywa się pod kogoś i żąda podania hasła. Niektórzy ludzie swobodnie udostępniają swoje hasła. Oto kilka przykładów socjotechniki:

- Otrzymujesz wiadomość e-mail, która rzekomo pochodzi z Twojego banku, odsyłając Cię do fałszywej witryny banku z bardzo podobnie wyglądającym adresem URL i prosząc o podanie hasła.

- Otrzymasz wiadomość na Facebooku lub innym portalu społecznościowym od osoby podającej się za oficjalne konto na Facebooku z prośbą o podanie hasła w celu uwierzytelnienia się.

- Wchodzisz na stronę, która twierdzi, że dostarcza ci coś pożytecznego, na przykład darmowe gry Steam lub darmowe złoto World of Warcraft. Witryna chce Twojego loginu i hasła do usługi, aby uzyskać tę fałszywą zachętę.

Nie otwieraj linków w wiadomościach e-mail, aby przejść do witryny banku, nie podawaj swojego hasła nikomu, kto się do Ciebie zbliży i nie podawaj informacji o koncie na niewiarygodnych witrynach, zwłaszcza tych, które wyglądają zbyt dobrze, aby były prawdziwe .

Odpowiadanie na pytania bezpieczeństwa

Często hasła można zresetować, odpowiadając na pytania bezpieczeństwa. Pytania zabezpieczające są często dość podstawowe, np. „Gdzie się urodziłeś?” „W jakim liceum chodziłeś?” i „Jakie było nazwisko panieńskie twojej matki?” Informacje te są często dostępne na ogólnodostępnych portalach społecznościowych, a większość normalnych osób powie ci, do jakiej szkoły uczęszczali, jeśli zostaniesz o to poproszony. Atakujący mogą często zmieniać hasła i uzyskiwać dostęp do kont, korzystając z tych łatwo uzyskanych informacji.

Ideally, you should utilize security questions with difficult-to-find or guess answers. Websites should also prohibit someone from accessing an account just because they know the answers to a few security questions, which some do — but others do not.

Resetowanie kont e-mail i haseł

Jeśli atakujący wykorzysta którykolwiek z wyżej wymienionych sposobów, aby uzyskać dostęp do Twoich kont e-mail, jesteś w znacznie większym niebezpieczeństwie. W większości przypadków Twoje konto e-mail służy jako główne konto internetowe. Wszystkie pozostałe konta są z nim połączone i każdy, kto ma dostęp do konta e-mail, może go używać do zmiany haseł w dowolnej witrynie zarejestrowanej za pomocą adresu e-mail.

W rezultacie powinieneś zachować swoje konto e-mail tak bezpieczne, jak to tylko możliwe. Niezwykle ważne jest, aby używać do niego unikalnego hasła i chronić je.

Czym nie jest hasło „hackowanie”

Większość ludzi przewiduje, że atakujący spróbują użyć każdego potencjalnego hasła, aby uzyskać dostęp do ich konta internetowego. To się nie stanie. Jeśli próbowałeś dostać się na czyjeś konto internetowe i ciągle zgadywałeś hasła, zostałbyś spowolniony i nie mógłbyś próbować więcej niż kilku haseł.

Jeśli atakujący był w stanie uzyskać dostęp do konta online tylko poprzez odgadnięcie haseł, hasło było najprawdopodobniej czymś prostym, które można było odgadnąć przy pierwszych kilku próbach, takim jak „hasło” lub imię zwierzaka tej osoby.

Such brute-force techniques could only be used by attackers if they had local access to your data — for example, if you were keeping an encrypted file in your Dropbox account and attackers obtained access to it and downloaded the encrypted file. They may then attempt to brute-force the encryption, effectively attempting every possible password combination until one of them worked.

Osoby, które twierdzą, że ich konta zostały „zhakowane”, są najczęściej winne ponownego użycia haseł, zainstalowania keyloggera lub przekazania swoich danych uwierzytelniających napastnikowi po tym, jak padły ofiarą metod socjotechniki. Mogły potencjalnie zostać zhakowane w wyniku dobrze znanych pytań bezpieczeństwa.

Trudno będzie „zhakować” swoje konta, jeśli zastosujesz podstawowe procedury bezpieczeństwa.

Using two-factor authentication may also assist – an attacker will need more than your password to get access.