Einführung

Die Leute beschweren sich darüber, dass ihre Internetkonten „gehackt“ werden, aber wie passiert das? Konten werden mit ziemlich einfachen Methoden gehackt; Angreifer verwenden keine dunkle Magie.

Macht kommt aus Wissen. Zu verstehen, wie Konten kompromittiert werden, hilft Ihnen dabei, Ihre Konten zu sichern und zu verhindern, dass Ihre Passwörter überhaupt „gehackt“ werden.

Wiederverwendung von Passwörtern, insbesondere von durchgesickerten Passwörtern

Viele Personen, wenn nicht die Mehrheit, wiederholen Passwörter über viele Konten hinweg. Einige Personen verwenden möglicherweise sogar dasselbe Passwort für alle ihre Konten. Dies ist äußerst riskant. Die Passwortdatenbanken vieler Unternehmen, darunter bekannte Namen wie LinkedIn und eHarmony, wurden in den letzten Jahren kompromittiert. Online-Datenbanken mit durchgesickerten Passwörtern, Benutzernamen und E-Mail-Adressen sind weit verbreitet. Angreifer können diese Kombinationen aus E-Mail-Adresse, Benutzername und Passwort verwenden, um sich Zugriff auf viele Konten auf anderen Websites zu verschaffen.

Die Wiederverwendung eines Passworts für Ihr E-Mail-Konto bringt Sie noch mehr in Gefahr, da ein Angreifer Ihr E-Mail-Konto verwenden kann, um alle Ihre anderen Passwörter zurückzusetzen, wenn er Zugriff darauf erhält.

Sie haben keinen Einfluss darauf, wie effektiv die von Ihnen genutzten Dienste Ihre Zugangsdaten schützen, egal wie gut Sie diese sichern können. Wenn Sie Passwörter wiederverwenden und ein Anbieter einen Fehler macht, sind alle Ihre Konten in Gefahr. Sie sollten für jede Seite eigene Passwörter verwenden – ein Passwort-Manager kann Ihnen dabei helfen.

Keylogger

Keylogger sind bösartige Programme, die im Hintergrund arbeiten und jeden von Ihnen ausgeführten Tastendruck aufzeichnen können. Sie werden oft verwendet, um vertrauliche Informationen wie Kreditkartennummern, Internet-Banking-Passwörter und andere Kontodaten zu erhalten. Anschließend übermitteln sie diese Informationen über das Internet an einen Angreifer.

Solche Malware kann über Schwachstellen infiltrieren; Wenn Sie beispielsweise eine alte Version von Java ausführen, wie dies bei den meisten Computern im Internet der Fall ist, können Sie über ein Java-Applet auf einer Webseite kompromittiert werden. Sie können jedoch in anderen Anwendungen verborgen werden. Sie könnten beispielsweise ein Programm eines Drittanbieters für ein Online-Spiel herunterladen. Das Programm könnte bösartig sein, Ihr Spielpasswort sammeln und es über das Internet an den Angreifer übertragen.

Verwenden Sie eine gute Antivirenanwendung, halten Sie Ihre Software auf dem neuesten Stand und vermeiden Sie die Installation dubioser Software.

Soziale Entwicklung

Angreifer verwenden häufig Social-Engineering-Techniken, um Zugriff auf Ihre Konten zu erhalten.

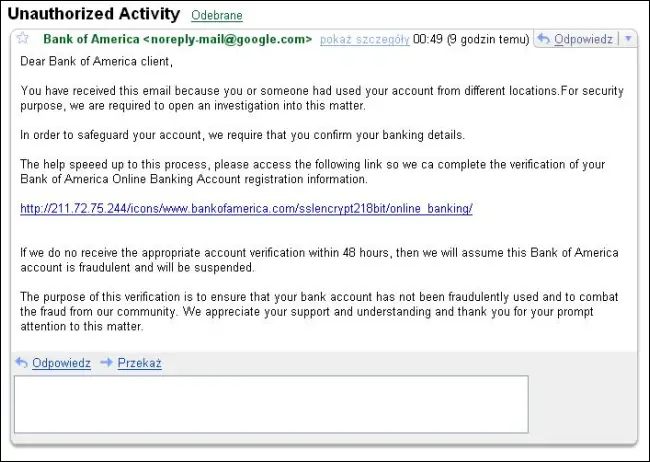

Phishing ist eine bekannte Technik des Social Engineering, bei der sich der Angreifer als jemand ausgibt und Ihr Passwort anfordert. Einige Leute geben ihre Passwörter freiwillig weiter. Im Folgenden sind einige Fälle von Social Engineering aufgeführt:

- Sie erhalten eine angeblich von Ihrer Bank stammende E-Mail, die Sie zu einer gefälschten Bank-Website mit einer sehr ähnlich aussehenden URL weiterleitet und Sie nach Ihrem Passwort fragt.

- Sie erhalten eine Nachricht auf Facebook oder einem anderen sozialen Netzwerk von einer Person, die vorgibt, ein offizielles Facebook-Konto zu sein, und Sie auffordert, Ihr Passwort einzugeben, um sich zu authentifizieren.

- Sie besuchen eine Website, die behauptet, Ihnen etwas Nützliches zu bieten, z. B. kostenlose Steam-Spiele oder kostenloses World of Warcraft-Gold. Die Website möchte Ihr Login und Passwort für den Dienst, um diesen falschen Anreiz zu erhalten.

Öffnen Sie keine Links in E-Mails, um auf die Website Ihrer Bank zu gelangen, teilen Sie Ihr Passwort niemandem mit, der sich an Sie wendet und es haben möchte, und geben Sie Ihre Kontoinformationen nicht an nicht vertrauenswürdige Websites weiter, insbesondere nicht an solche, die zu gut aussehen, um wahr zu sein .

Antworten auf Sicherheitsfragen

Häufig können Passwörter durch die Beantwortung von Sicherheitsfragen zurückgesetzt werden. Sicherheitsfragen sind oft recht einfach, wie z. B. „Wo wurden Sie geboren?“. „Welche Oberschule hast du besucht?“ und "Wie war der Mädchenname Ihrer Mutter?" Diese Informationen sind oft auf öffentlich zugänglichen Social-Networking-Sites verfügbar, und die meisten normalen Personen werden Ihnen sagen, welche High School sie besucht haben, wenn Sie danach gefragt werden. Angreifer können oft Passwörter ändern und Zugang zu Konten erlangen, indem sie diese leicht zu erlangenden Informationen verwenden.

Idealerweise sollten Sie Sicherheitsfragen mit schwer zu findenden oder zu erratenden Antworten verwenden. Websites sollten auch jemandem den Zugriff auf ein Konto verbieten, nur weil er die Antworten auf einige Sicherheitsfragen kennt, was einige tun – andere jedoch nicht.

Zurücksetzen von E-Mail-Konten und Passwörtern

Wenn ein Angreifer eine der oben aufgeführten Methoden nutzt, um sich Zugriff auf Ihre E-Mail-Konten zu verschaffen, sind Sie in viel größerer Gefahr. In den meisten Fällen dient Ihr E-Mail-Konto als primäres Internetkonto. Alle Ihre anderen Konten sind damit verbunden, und jeder mit Zugriff auf das E-Mail-Konto kann es verwenden, um Ihre Passwörter auf allen Websites zu ändern, die Sie mit der E-Mail-Adresse registriert haben.

Daher sollten Sie Ihr E-Mail-Konto so sicher wie möglich halten. Es ist äußerst wichtig, ein eindeutiges Passwort dafür zu verwenden und es sicher aufzubewahren.

Was ist kein „Hacking“ von Passwörtern?

Die meisten Menschen gehen davon aus, dass Angreifer jedes potenzielle Passwort ausprobieren, um Zugang zu ihrem Internetkonto zu erhalten. Das wird nicht passieren. Wenn Sie versuchten, in das Internetkonto einer anderen Person einzudringen und Passwörter zu erraten, wurden Sie verlangsamt und daran gehindert, mehr als ein paar Passwörter zu versuchen.

Wenn ein Angreifer nur durch das Erraten von Passwörtern Zugang zu einem Online-Konto erhalten konnte, war das Passwort höchstwahrscheinlich etwas Einfaches, das bei den ersten Versuchen erraten werden konnte, z. B. „Passwort“ oder der Name des Haustiers der Person.

Solche Brute-Force-Techniken könnten von Angreifern nur verwendet werden, wenn sie lokalen Zugriff auf Ihre Daten haben – zum Beispiel, wenn Sie eine verschlüsselte Datei in Ihrem Dropbox-Konto aufbewahren und Angreifer Zugriff darauf erhalten und die verschlüsselte Datei heruntergeladen haben. Sie können dann versuchen, die Verschlüsselung brutal zu forcieren, indem sie effektiv jede mögliche Passwortkombination ausprobieren, bis eine von ihnen funktioniert.

Personen, die behaupten, ihre Konten seien „gehackt“ worden, machen sich am häufigsten der Wiederverwendung von Passwörtern, der Installation eines Keyloggers oder der Weitergabe ihrer Zugangsdaten an einen Angreifer schuldig, nachdem sie Opfer von Social-Engineering-Methoden geworden sind. Sie könnten möglicherweise aufgrund bekannter Sicherheitsfragen gehackt worden sein.

Es wird schwierig sein, Ihre Konten zu „hacken“, wenn Sie grundlegende Sicherheitsverfahren anwenden.

Die Verwendung der Zwei-Faktor-Authentifizierung kann ebenfalls hilfreich sein – ein Angreifer benötigt mehr als Ihr Passwort, um Zugriff zu erhalten.